Installateur Debian - Chiffrage partitions racine, home et boot sans lvm

Dernière mise à jour : Debian 11.0

- Ce document décrit comment utiliser le mode avancé de l'installateur pour

- réutiliser des partitions chiffrées existantes, avec ou sans container luks

- installer la partition ou le répertoire de boot dans une partition chiffrée

Références :

Sommaire

1 - Préalable

1.1 - Installateur

-

Télécharger une image de l'installateur Debian, voir Installateur Debian - Téléchargement d'une image. La description qui suit utilise l'image

firmware-11.0.0-amd64-DVD-1.iso

téléchargée depuis http://cdimage.debian.org/cdimage/unofficial/non-free/cd-including-firmware/

-

Dans le cas

-

d'une installation physique, créer le support d'installation CDrom ou clé USB, voir Installateur Debian - Préparation d'un media autonome (clé usb, disque, ...)

- d'une installation virtuelle, le fichier iso sera directement utilisé

1.2 - Support sur lequel sera installé Debian

- Selon la méthode décrite, le partitionnement - chiffrage - formatage du support sur lequel s'effectuera l'installation est défini préalablement à la phase "Partitionner les disques" de l'installateur

- soit qu'il réutilise le partitionnement - chiffrage - formatage disponible sur le support, préalablement au lancement de l'installateur

- soit qu'il soit effectué, ou modifié, dans un shell de l'installateur, avant l'étape de "Partitionnement des disques"

- Dans ce qui suit, la préparation du support sera effectué dans le shell de l'installateur. Elle utilisera un disque entier et comprendra

- une partition ESP pour amorçage UEFI

- une partition chiffrée pour la racine du système (incluant le répertoire boot) -

- sans partition de swap

1.3 - Démarrage de l'installateur

-

Dans le cas d'une installation physique :

-

créer le support d'installation CDrom ou clé USB, voir Installateur Debian - Préparation d'un media autonome (clé usb, disque, ...)

- et amorcer sur ce support, le menu de sélection d'amorçage de l'installateur s'affiche, en mode amorçage bios ou uefi selon l'amorçage présent sur la machine

-

Dans le cas d'une installation sur un disque virtuel

- Installer si ce n'est pas déjà fait qemu et l'amorçage UEFI si souhaité : voir Virtualisation

$ sudo aptitude install qemu-system-x86 ovmf

-

Créer si nécessaire le disque virtuel sur lequel le système sera installé, ici un disque de 20G, ou utiliser une image déjà formatée

$ qemu-img create debian.img 20G

- Lancer l'installation sous qemu à l'aide de la commande suivante, après avoir adapté les paramètres des options -m -smp, ... à la machine hôte

- Dans le cas de l'amorçage bios mbr :

$ qemu-system-x86_64 -m 2048 -smp 4 -accel kvm -cpu host \

-drive media=cdrom,format=raw,file=firmware-11.0.0-amd64-DVD-1.iso \

-drive media=disk,format=raw,file=debianvide.img \

-boot menu=on,once=d,order=c -vga virtio

- Dans le cas de l'amorçage UEFI :

$ cp /usr/share/OVMF/OVMF_CODE.fd ./

$ cp /usr/share/OVMF/OVMF_VARS.fd ./

$ qemu-system-x86_64 -m 2048 -smp 4 -accel kvm -cpu host \

-machine pc-q35-2.5 -global ICH9-LPC.disable_s3=1 \

-drive if=pflash,format=raw,readonly,file=./OVMF_CODE.fd \

-drive if=pflash,format=raw,file=./OVMF_VARS.fd \

-drive media=cdrom,format=raw,file=firmware-11.0.0-amd64-DVD-1.iso \

-drive media=disk,format=raw,file=debian.img \

-boot menu=on,once=d,order=c -vga virtio

2 - Installation - Première partie

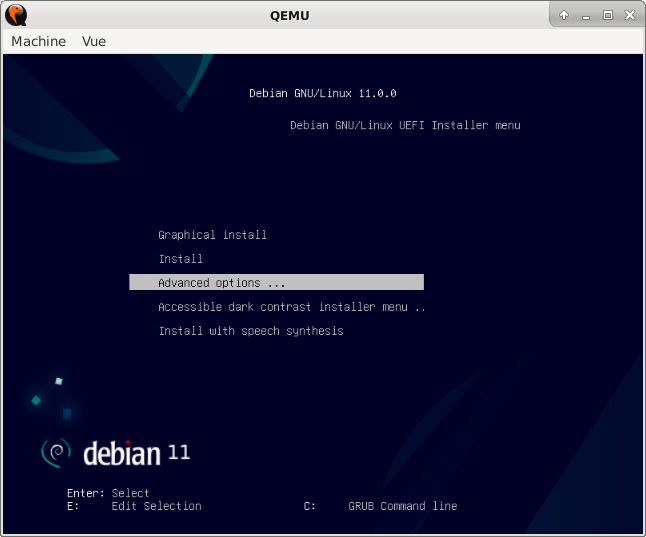

- Depuis le menu d'amorçage de l'installateur

- sélectionner Advanced options ...

- puis sélectionner Graphical expert install (ou Expert install), après avoir éventuellement ajouté dans la ligne de commande des réponses aux questions de l'installateur, afin de gagner du temps par la suite

locale=fr_FR.UTF-8 country=FR language=fr keymap=fr(latin9)

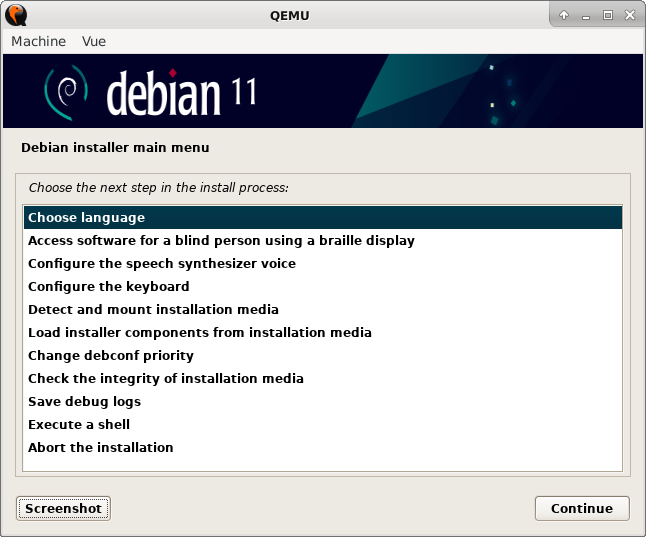

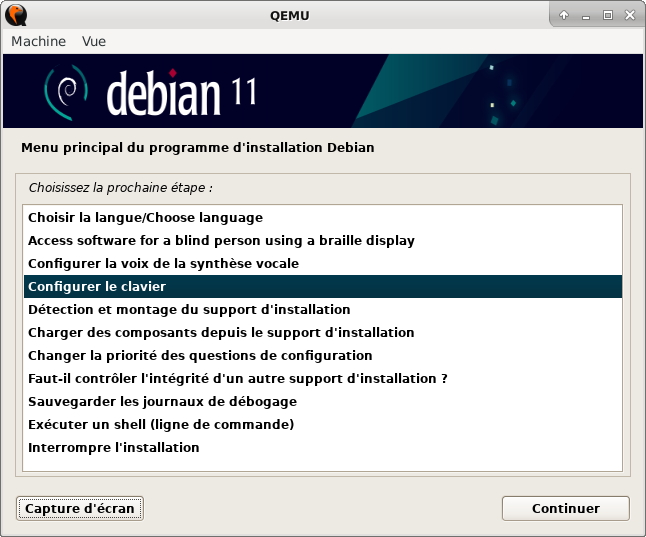

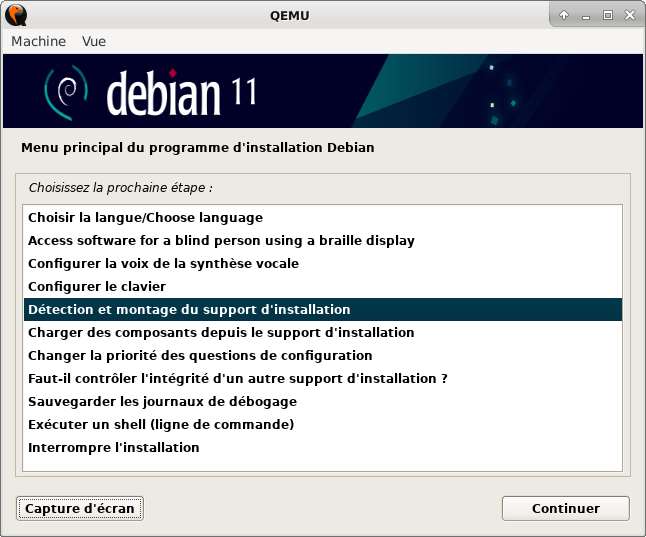

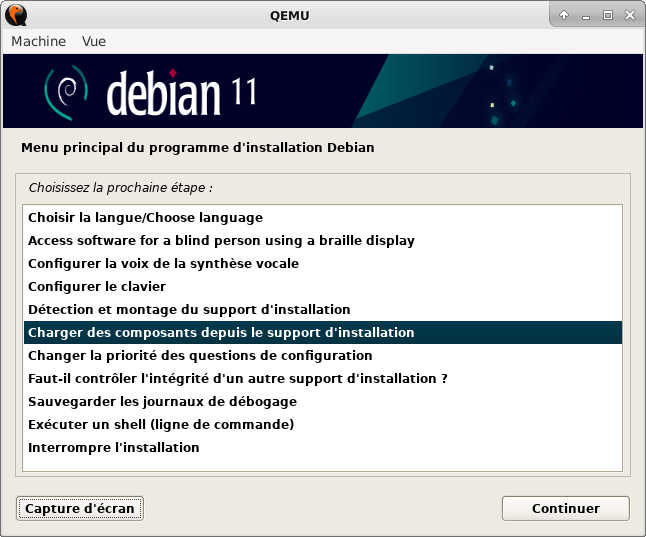

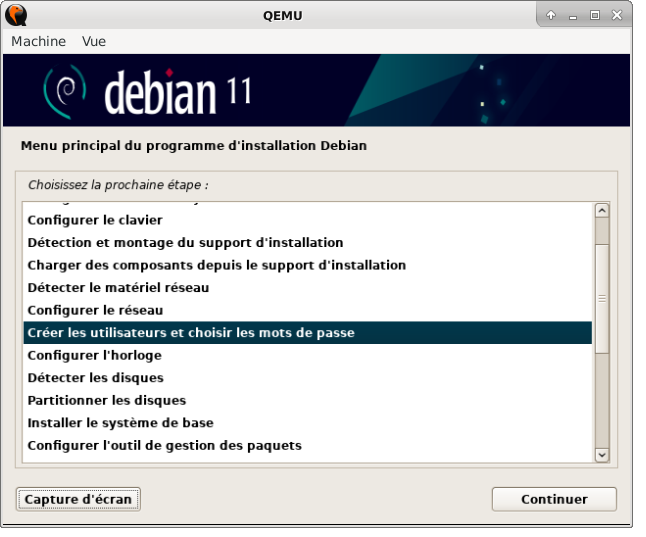

- Depuis le menu principal de l'installateur

- Sélectionner le language, ...

- Configurer le clavier, ....

- Détection et montage du support d'installation

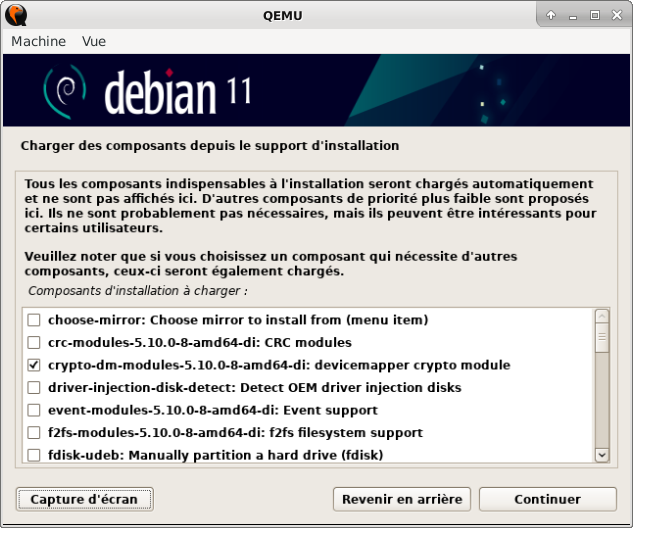

- Charger des composants depuis le support d'installation ...

- Dans le menu qui suit, sélectionner

- crypto-dm-modules-xxxx: devicemapper crypto module

- parted-udeb: Manually partition a hard drive (parted)

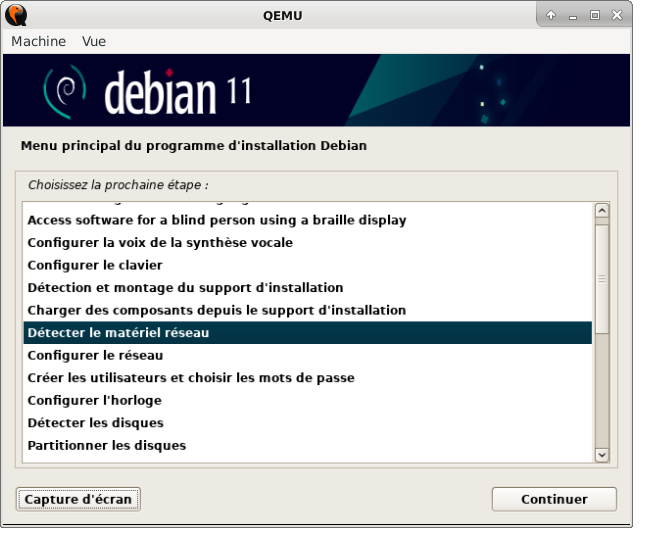

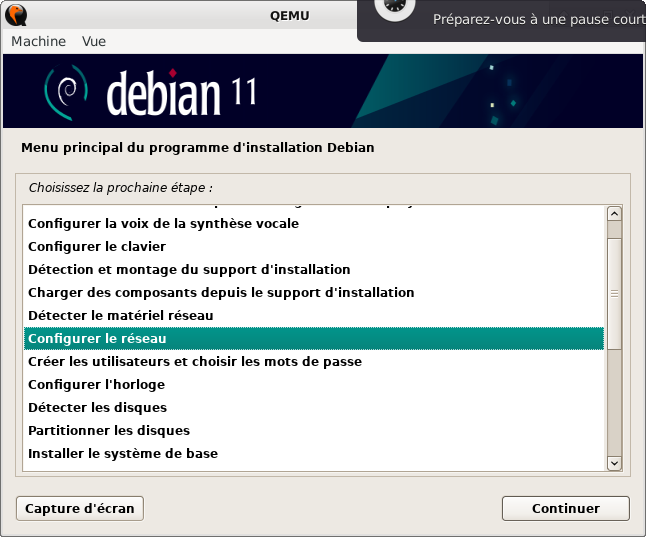

- Détecter le matériel réseau

- Configurer le réseau

- Créer les utilisateurs et choisir les mots de passe

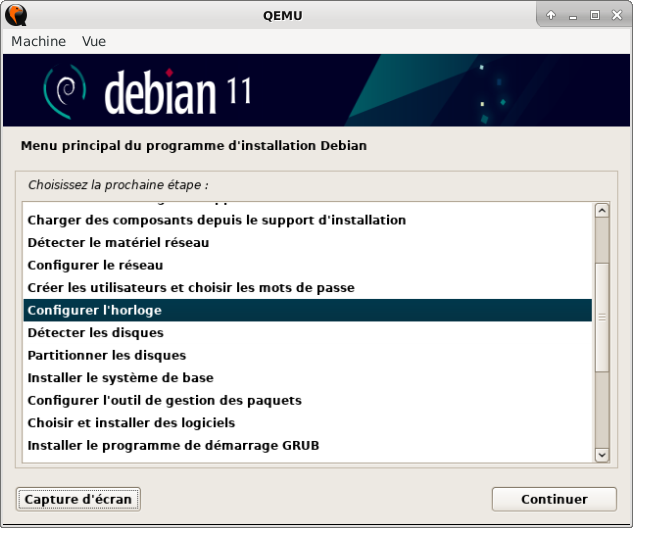

- Configurer l'horloge

3 - Installation - Deuxième partie - Partitionnement

3.1 - Ouverture d'une console d'administration de l'installateur

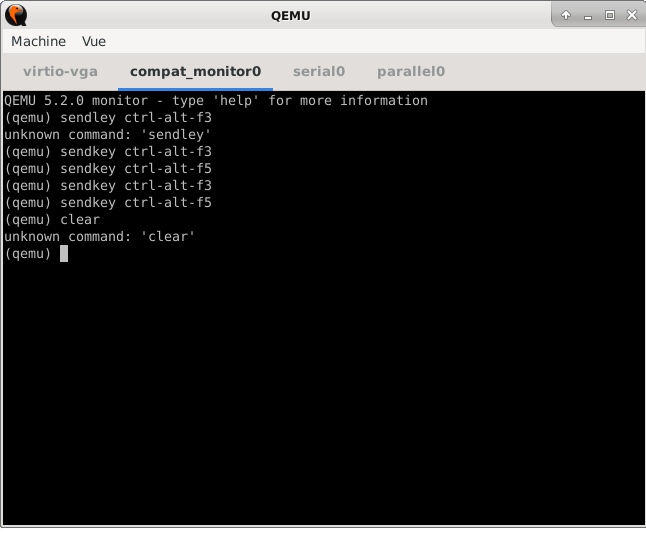

- Soit, envoyer la commande ctrl alt f3, pour ce faire, dans qemu gtk,

- ouvrir la console d'administration de qemu, en sélectionnant la vue compat_monitor0

- taper la commande sendkey :

(qemu) sendkey ctrl-alt-f3

- revenir à la fenêtre virtio-vga, presser Enter pour activer la console

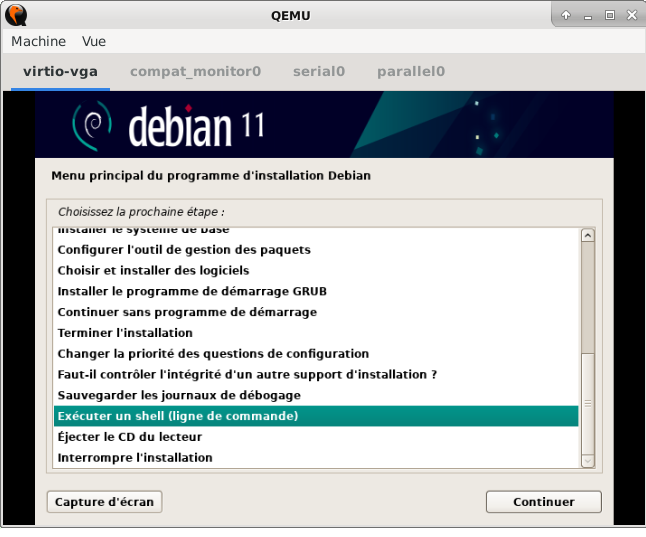

- Soit, dans le menu principal du programme d'installation, sélectionner Exécuter un shell (ligne de commande) :

3.2 - Utilisation de la console

- Depuis le shell, identifier le disque (dans le cas présent /dev/sda), et les partitions

# ls -l /dev/disk/by-id

lrwxrwxrwx 1 root root <date> <dvd1> ->../../sro

lrwxrwxrwx 1 root root <date> <dvd2> ->../../sr1

lrwxrwxrwx 1 root root <date> <disk> ->../../sda

# blkid

- si l'on réutilise un partitionnement existant, ouvrir le ou les containers chiffrés, par exemple,

# cryptsetup luksOpen /dev/sda2 luks

- sinon partitionner et formater le disque, comme souhaité, par exemple, pour un disque /dev/sda avec

- une partition ESP pour amorçage UEFI

- une partition chiffrée pour la racine du système (incluant le répertoire boot) -

- sans partition de swap

# parted /dev/sda mktable gpt

# parted /dev/sda mkpart ESP fat32 2MiB 512MiB set 1 esp on

# mkfs.fat -F 32 -n ESP /dev/sda1

# parted /dev/sda mkpart crypt ext2 512MiB 100%

# cryptsetup luksFormat --type luks1 /dev/sda2

# cryptsetup luksOpen /dev/sda2 crypt

# mkfs.ext4 -L crypt /dev/mapper/crypt

- Sortir de la console d'administration de l'installateur :

- Envoyer ctrl-alt-f5 si la console a été ouverte par ctrl-alt-f3

- Cliquer sur Revenir en arrière si la console a été ouverte par "Exécuter un shell

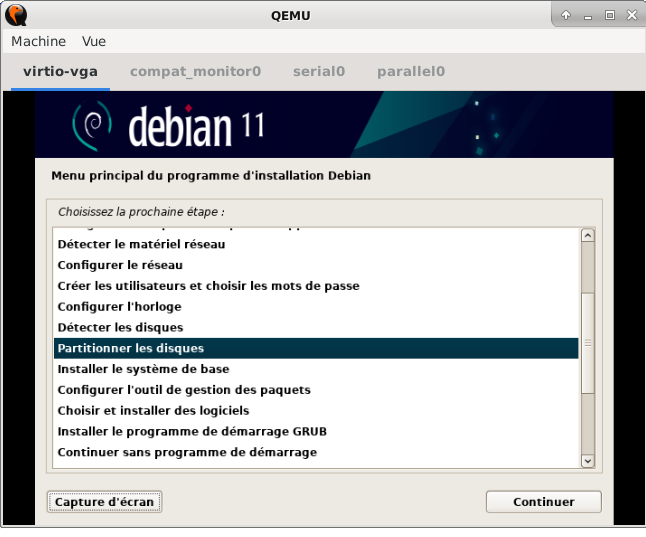

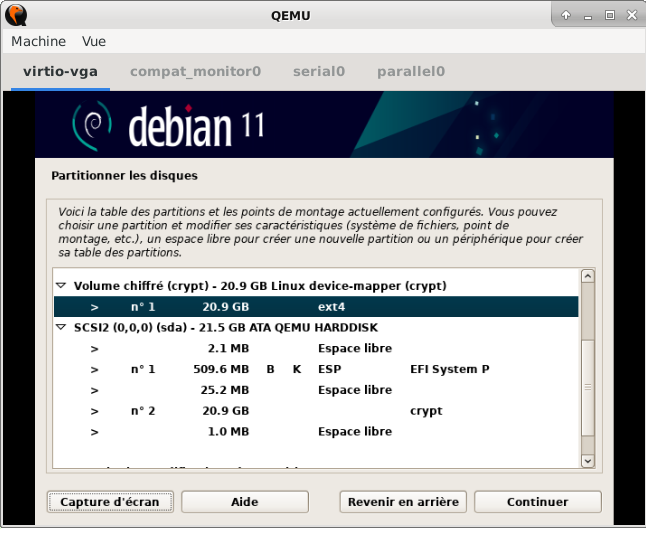

3.4 - Installateur Debian - Partitionner les disques

- Lancer l'étape "Partitionner les disques" depuis Le menu principal du programme d'installation Debian

- Forcer l'installation en mode UEFI

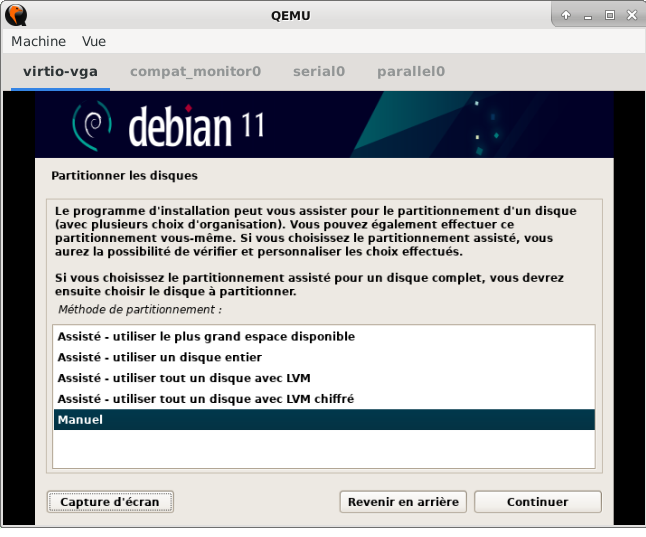

- Depuis la fenêtre Partitionner les disques, sélectionner la méthode Manuel

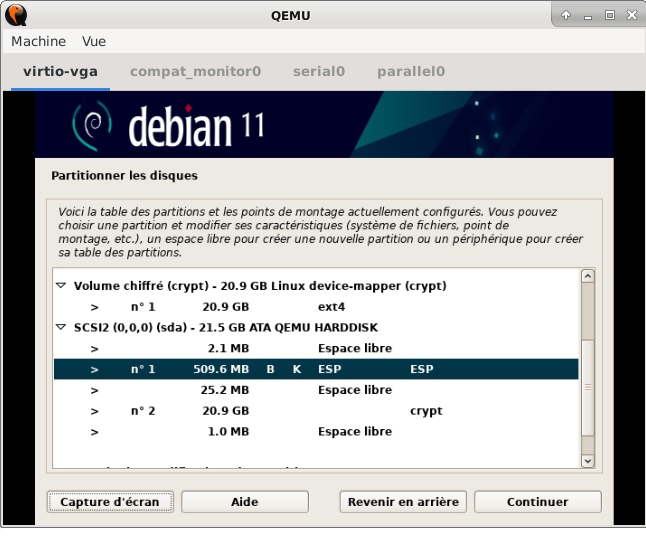

- Les partitions du disque apparaissent

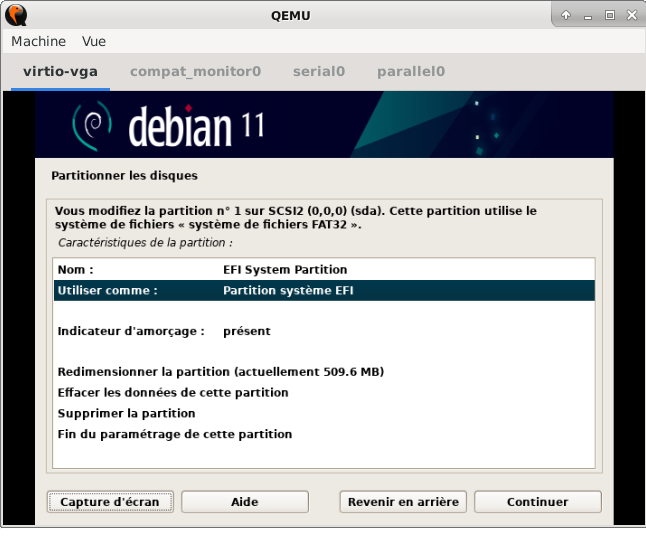

- Sélectionner la partition ESP

- La paramétrer :

- Utilisation comme Partition système EFI

- Ne pas effacer les données (permet de conserver les étiquettes de système de fichier définies)

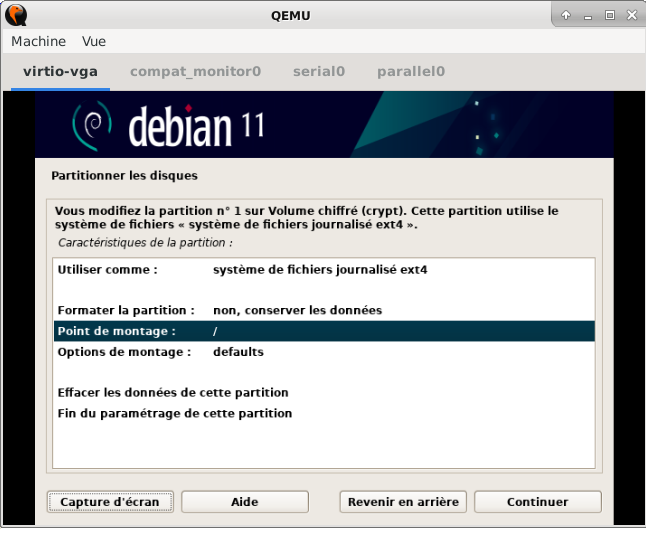

- Sélectionner le volume chiffré (système de fichier ext4)

- La paramétrer :

- Utiliser comme Système de fichiers journalisé ext4,

- Ne pas formater la partition

- Point de montage : Racine /

- Ne pas effacer les données de cette partition

- Terminer le partitionnement et appliquer les changements

- Accepter l'absence de swap

- Accepter la modification du partitionnement ....

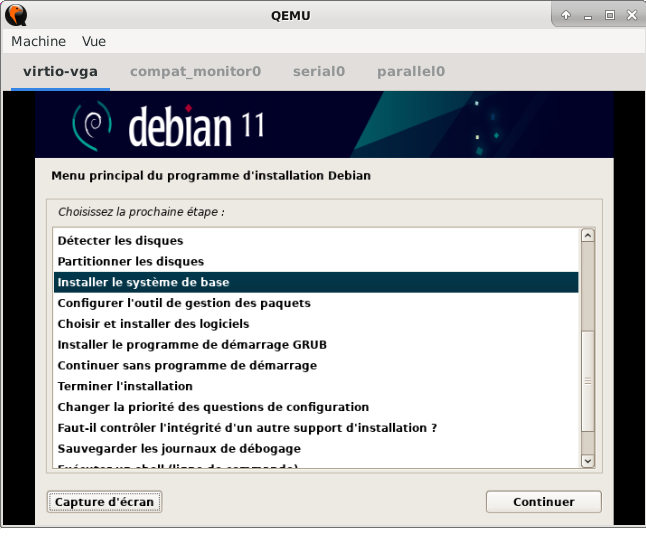

4 - Installation - Troisième partie - Logiciels

- Poursuivre l'installation, comme pour un système standard

- Installer le système de base

- Configurer l'outil de gestion des paquets

- Choisir et installer des logiciels

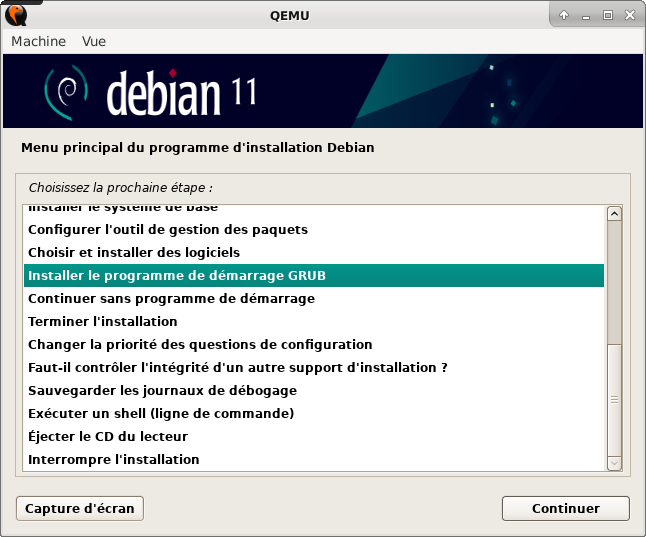

5 - Installation - Quatrième partie - GRUB et initramfs

- Utiliser l'une ou l'autre des deux méthodes suivantes qui conduisent au même résultat :

- La première méthode est la plus simple, mais passe par l'affichage d'une erreur fatale Grub

- La seconde méthode qui utilise un chroot est un peu plus complexe, mais permet d'éviter l'affichage de l'erreur fatale de GRUB (voir ci-dessus) et un contrôle plus explicite de la création de l'initramfs

5.1 - Méthode sans chroot

- Lancer l'étape "Installer le programme de démarrage GRUB" depuis le menu de l'installateur

- Celle-ci échoue

- Ouvrir une console d'administration de l'installateur, la racine du système installé est montée en /target

- Autoriser grub à utiliser des volumes chiffrés et mettre à jour crypttab

# echo "GRUB_ENABLE_CRYPTODISK=y" >>/target/etc/default/grub

# echo "crypt /dev/sda2 none luks" >>/target/etc/crypttab

- Fermer la console

- Relancer l'installation de grub depuis le menu de l'installateur, celle-ci doit s'effectuer sans erreur

- Sélectionner "Terminer l'installation" - Observer que l'initramfs est regénéré

5.2 - Méthode avec chroot

- A la fin de l'étape Choisir et installer des logiciels, ne pas lancer l'installation de grub, mais ouvrir une console d'administration de l'installateur. La racine du système installé est montée en /target

- Préparer le chroot en montant les systèmes de fichier /dev, /dev/pts, /sys, /proc sur /target :

# mount /dev /target/dev

# mount /dev/pts /target/dev/pts

# mout /sys /target/sys

# mount /proc /target/proc

- Lancer le chroot

# chroot

- Installer le paquet grub correspondant à l'architecture et l'amorçage de la plate-forme

(chroot)# apt install grub-efi-amd64

- Mettre à jour le ficher de configuration de grub et crypttab

(chroot)# echo "GRUB_ENABLE_CRYPTODISK=y" >>/etc/default/grub

(chroot)# echo "crypt /dev/sda2 none luks" >>/etc/crypttab

- Mettre à jour crypttab et l'initramfs

(chroot)# grub-install

(chroot)# update-grub

(chroot)# update-initramfs -u -k all -c

(chroot)# exit

-

Fermer la console et terminer l'installation

6 - Redémarrage

- Lors du redémarrage, le mot de passe est demandé deux fois, une fois par grub pour accéder au répertoire de boot, une fois par l'initramfs pour monter la partition racine

- L'utilisation d'un fichier de phrase de passe permet d'ouvrir la partition racine depuis l'initramfs et de supprimer la deuxième saisie

6.1 - Ajouter un fichier de phrase de passe

- Créer le répertoire de stockage des clés - droit d'accès / lecture root seulement

$ sudo mkdir -m 0700 /etc/keys

- Créer un fichier de phrase de passe avec droits d'accès / lecture root seulement

$ (umask 0077;sudo dd if=/dev/urandom bs=512 count=4 of=/etc/keys/root.key)

- Pour la partition qui contient le répertoire racine, vérifier les slots luks occupés, ici le slot 0

$ sudo cryptsetup luksDump /dev/sda2 |grep ENABLED

Key Slot 0: ENABLED

- Ajouter la clé dans un slot luks

$ sudo cryptsetup luksAddKey /dev/sda2 /etc/keys/root.key

- Vérifier le numéro du slot occupé ajouté, ici le slot 1

$ sudo cryptsetup luksDump /dev/sda2 |grep ENABLED

Key Slot 0: ENABLED Key Slot 1: ENABLED

6.2 - Mettre à jour crypttab

-

Dans crypttab, modifier la ligne concernant le container crypt

$ cat /etc/crypttab

# <target name> <source device> <key file> <options>

crypt /dev/sda2 none luks

- Remplacer /dev/sda2 par son uuid, pour améliorer la robustesse de identification

- Remplacer none par /etc/keys/root.key

- Remplacer luks par luks,key-slot=1, l'objectif étant d’accélérer le déchiffrage

$ uuid=$(lsblk -nd -o uuid /dev/sda2)

$ echo "crypt UUID=$uuid" /etc/keys/root.key luks,key-slot=1" |sudo tee -a /etc/crypttab

6.3 - Mettre à jour l'initramfs

- Indiquer le chemin de stockage des fichiers de phrase de passe dans conf-hook

$ sudo nano /etc/cryptsetup-initramfs/conf-hook

KEYFILE_PATTERN="/etc/keys/*.key"

- Restreindre les droits d'accès à l'initramfs

$ echo UMASK=0077 |sudo tee -a /etc/initramfs-tools/initramfs.conf

- Régénérer l'initramfs

$ sudo update-initramfs -u -k all

- Vérifier que la clé a bien été ajoutée (le nom et le chemin sont modifiés par l'initramfs)

$ sudo lsinitramfs /initrd.img | grep "^cryptroot/keyfiles/

/cryptroot/keyfiles/crypt.key

- Redémarrer et vérifier que la deuxième saisie de mot de passe a été supprimée