Clé autonome applications UEFI

Mise à jour : Debian 10.5 / Buster

- L'objectif est de disposer de clés USB, amorçables sur une plate-forme UEFI, afin

- soit de tester différentes fonctionnalités de l'amorçage

- sélection du périphérique d'amorçage, compatibilité amorçage

- gestion des entrées d'amorçage en nvram

- soit d'utiliser des programmes uefi tels que

- fdisk, gdisk (partitionnement)

- memdisk ( test mémoire)

- Références

- La mise en oeuvre de l'amorçage UEFI est décrite dans le document Amorçage UEFI

- L'obtention des programmes UEFI est indiqué dans le document Applications UEFI diverses

1 - Préparation de la clé

1.1 - Formatage

Afin d'être amorçable en mode UEFI, partitionner la clé en mode GPT et créer la partition pour l'ESP (Efi System Partition) :

- Dans le cas présent, la clé est attachée en /dev/sdb

$ sudo dmesg |tail -1

[ 4724.046563] sd 3:0:0:0: [sdb] Attached SCSI removable disk

- Créer un partitionnement GPT et une partition ESP

$ sudo parted /dev/sdb -s mklabel gpt mkpart ESP fat32 2MiB 512MiB set 1 esp on

- Formater la partition

$ sudo mkfs.fat -F 32 -n ESP /dev/sdb1

- Vérifier la création de la clé

$ lsblk -f /dev/sdb

NAME FSTYPE LABEL UUID FSAVAIL FSUSE% MOUNTPOINT

sdb

└─sdb1 vfat ESP 311C-4029

1. 2 - Préparation de l'arborescence

- Monter la partition 1 par exemple en /mnt

- Vérifier que le point de montage n'est pas déjà utilisé

$ findmnt /mnt

- Monter la partition /dev/sdb1

$ sudo mount /dev/sdb1 /mnt

- Créer le répertoire EFI/BOOT qui recevra l’application efi à démarrer:

$ sudo mkdir -p /mnt/EFI/BOOT

- Vérifier l'arborescence qui vient d'être créée

$ sudo tree /mnt

/mnt

└── EFI

└── BOOT

....

2 - Installation en mode non compatible Secure Boot

2.1 - Principe

- Préparer les applications UEFI comme indiqué dans Applications UEFI diverses

-

Recopier dans le répertoire /EFI/BOOT de l'ESP, le fichier .efi en le renommant bootx64.efi afin qu'il soit automatiquement démarré lorsque la clé est sélectionnée, par exemple, application tetris

$ sudo cp tetris.efi /mnt/EFI/BOOT/bootx64.efi

- Vérifier l'arborescence,

$ sudo tree /mnt

/mnt

└── EFI

└── BOOT

└── Bootx64.efi

.....

- Démonter la partition

$ sudo umount /mnt

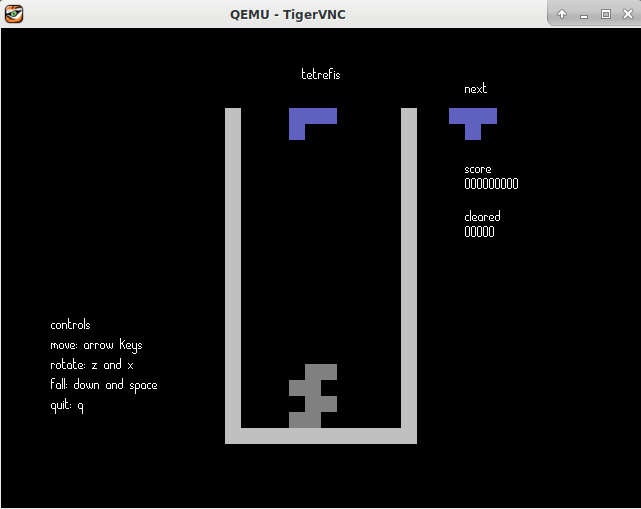

2.2 - Exemple : Tetris UEFI

L'application tetris.efi peut-être utilisée pour vérifier l'amorçage de la plate-forme en mode UEFI

- Mettre la plate-forme en mode d'amorçage UEFI, secure boot désactivé

- Modifier l'ordre d'amorçage des périphériques, afin qu'il s'effectue en premier sur la clé USB

- Redémarrer

- L'application efi placée en ESP/EFI/BOOT/bootx64.efi, ici tetris.efi, doit se lancer automatiquement

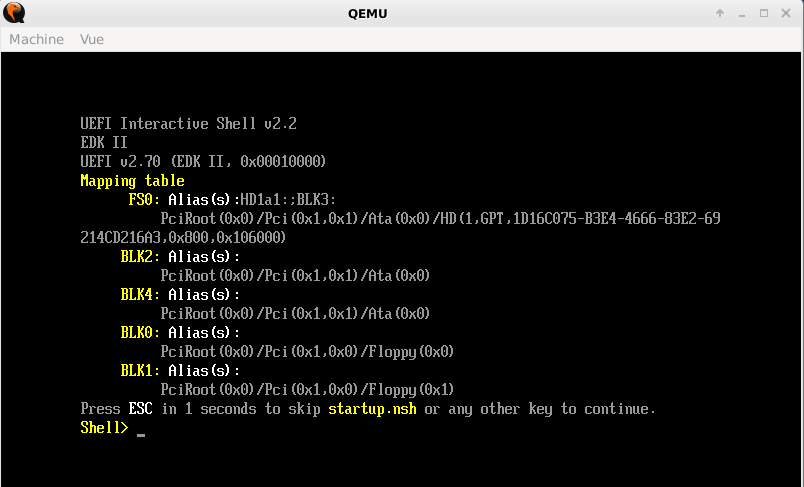

2.3 - Exemple : Shell UEFI

- L'application Shell UEFI peut-être utilisée pour

- Afficher les entrées d'amorçage présentes en Nvram, les modifier, ajouter une nouvelle entrée

- Vérifier que les modifications effectuées en Nvram sont mémorisées

- Lancer un programme efi présent sur un autre disque, ....

- Recopier l'application Shell.efi dans la partition ESP

$ sudo mount /dev/sdb1 /mnt

$ sudo cp ShellBinPkg/UefiShell/X64/Shell.efi /mnt/EFI/BOOT/bootx64.efi

$ sudo umount /mnt

- Amorcer la plate-forme sur la clé, le shell uefi doit s'ouvrir

- Éteindre la plate-forme et redémarrer, vérifier que les modifications effectuées en Nvram ont bien été prises en compte

2.4 - Exemple : Grub efi

- Voir Clé autonome Clé autonome Grub - Amorçage UEFI

3 - Installation en mode compatible Secure Boot

3.1 - Principe

Afin qu'une application puisse être amorcée depuis une plate-forme en mode Secure Boot, plusieurs solutions sont possibles

- Utiliser des applications signées par un certificat Microosoft déjà présent sur la plate-forme ....

- Démarrer depuis le chargeur intermédiaire signé shim, une application signée par le certificat Debian compilé dans Shim : Voir Clé autonome Grub - Amorçage UEFI compatible Secure Boot

- Démarrer depuis le chargeur intermédiaire signé shim, une application signée par une clé MOK : cette solution n'est pas pratique dans le cas d'une clé autonome, car elle nécessite d'enregistrer la clé MOK dans la Nvram, ce qui ne semble pas possible sans redémarrage sous linux

- Démarrer depuis le chargeur intermédiaire signé shim, une application non signée en utilisant le gestionnaire mmx pour autoriser l'exécution du binaire non signé : c'est cette méthode qui est utilisée dans l'exemple Shell efi ci-dessous

3.2 - Exemple : Shell UEFI

- Recopier le programmes shimx64.efi.signed dans le répertoire ESP/EFI/BOOT de la partition ESP en le renommant bootx64.efi

$ sudo cp /usr/lib/shim/shimx64.efi.signed /mnt/EFI/BOOT/bootx64.efi

- Recopier le programme mmx64.efi.signed dans le répertoire ESP/EFI/BOOT de la partition ESP en supprimant l'extension .signed

$ sudo cp /usr/lib/shim/mmx64.efi.signed /mnt/EFI/BOOT/mmx64.efi

- Recopier l'application Shell.efi non signée en la renommant grubx64.efi, ainsi elle sera automatiquement démarrée par le programme shimx64.efi (renommé bootx64.efi)

$ sudo cp ShellBinPkg/UefiShell/X64/Shell.efi /mnt/EFI/BOOT/grubx64.efi

- Vérifier le contenu du répertoire

$ sudo tree /mnt/EFI

/mnt/EFI

└── BOOT

├── bootx64.efi # En fait, shimx64.efi.signed

├── grubx64.efi # En fait, shell.efi

└── mmx64.efi # En fait, mmx64.efi.signed

- Démonter la partition

$ sudo umount /mnt

- Redémarrer la plate-forme en mode UEFI Secure Boot activé

- L'écran "ERROR Verification failed : ... Security Violation" s'affiche - Valider

- L'écran "Shim UEFI key management" "Press any key to perform Key Management" s'affiche - Valider

- Le message "Perform MOK management" s'affiche - Sélectionner la ligne "Enroll hash from disk"

- L'écran "Select Binary" s'affiche. Sélectionner le fichier binaire à autoriser (et dont le hash sera enregistré), dans le cas présent, il s'agit de grubx64.efi

- L'écran Enroll MOK s'affiche - Visualiser éventuellement le hash, puis sélectionner Continue

- Confirmer la demande d'enregistrement, puis reboot

- La console du shell doit s'ouvrir

- Fermer la console et redémarrer, le shell doit s'ouvrir directement sans avoir besoin d'enregistrer le hash à nouveau

- Notes :

- le hash de l'application est enregistrée dans la Nvram. Pour visualiser les hashs enregistrés, sous linux, amorcé en mode secure boot

$ mokutil --list-enrolled |grep -A1 SHA-256

[SHA-256]

33b2a0f7f044ff9f063733dd1585405a89ec9b9117a2a832ce4e9f394021d266

--

....

- pour retrouver le hash d'un binaire

- installer le paquet pesign qui fournit la commande homonyme

$ sudo aptitude install pesign

- afficher le hash

$ pesign -P -h -i ShellBinPkg/UefiShell/X64/Shell.efi | cut -f 2 -d ' '

33b2a0f7f044ff9f063733dd1585405a89ec9b9117a2a832ce4e9f394021d266

- pour supprimer un hash enregistré

$ sudo mokutil --delete-hash 33b2a0f7f044ff9f063733dd1585405a89ec9b9117a2a832ce4e9f394021d266

- pour effectuer une demande d'enregistrement de hash

$ sudo mokutil --import-hash $(pesign -P -h -i ShellBinPkg/UefiShell/X64/Shell.efi | cut -f 2 -d ' ')